Sobre nosotros Blog

Sobre nosotros Blog

Con la realización del presente curso el alumnado adquirirá los conocimientos necesarios para auditar redes de comunicación y sistemas informáticos.

Más concretamente, será capaz de:

Analizar y seleccionar las herramientas de auditoría y detección de vulnerabilidades del sistema informático implantando aquellas que se adecuen a las especificaciones de seguridad informática de la organización.

Planificar y aplicar medidas de seguridad para garantizar la integridad del sistema informático y de los puntos de entrada y salida de la red departamental.

Llevar a cabo auditorías de sistemas y de la información para la obtención de certificaciones, siguiendo una metodología específica.

Llevar a cabo Auditorías de Datos para validar si una empresa u organización cumple con la actual normativa de protección de datos personales.

1 - Criterios generales sobre Auditoría Informática

2 - Análisis de Riesgos en los Sistemas de Información: Identificación de Vulnerabilidades y Amenazas

3 - Análisis de Riesgos en los Sistemas de Información: Plan de Gestión de Riesgos

4 - Herramientas de Análisis de Red y de Vulnerabilidades en la Auditoría de Sistemas de Información

5 - Herramientas de Análisis de Web y de Protocolos en la Auditoría de Sistemas de Información

6 - La función de los firewalls en Auditorías de Sistemas de Información

7 - Guías para la ejecución de las distintas fases de la Auditoría de Sistemas de Información

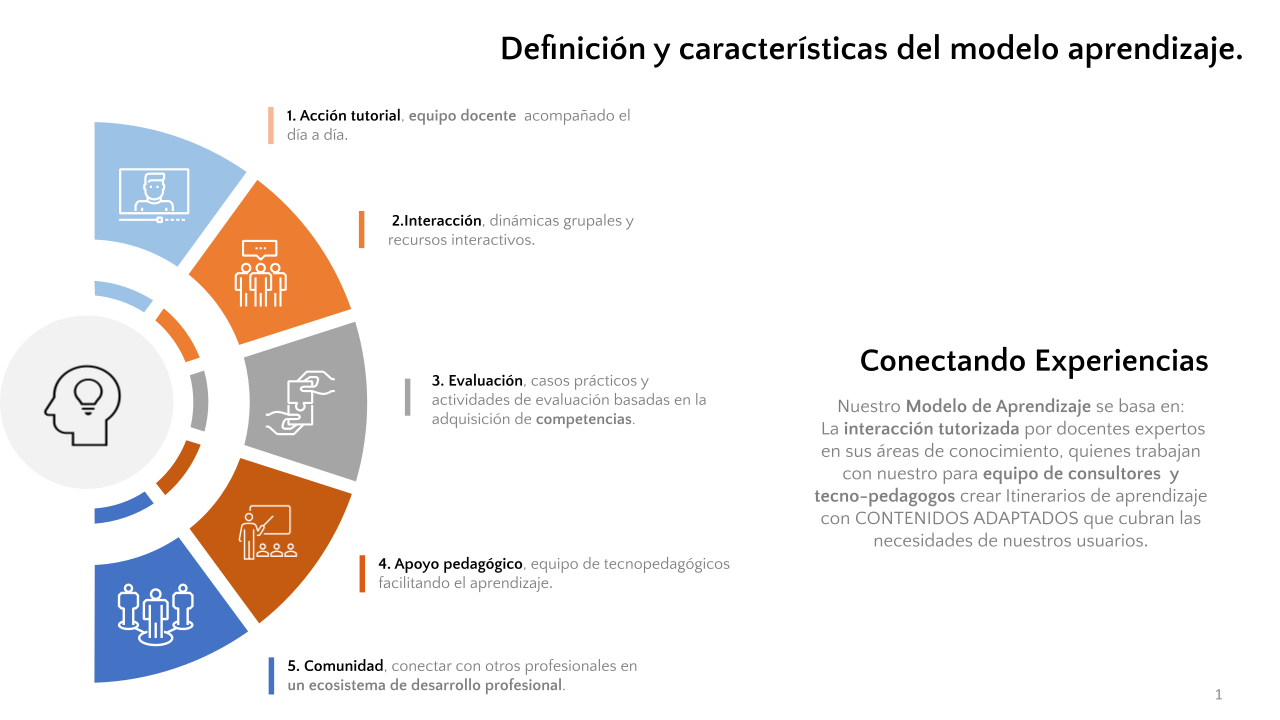

En Criteria creemos que para que la formación e-Learning sea realmente exitosa, tiene que estar basada en contenidos 100% multimedia (imágenes, sonidos, vídeos, etc.) diseñados con criterio pedagógico y soportados en una plataforma que ofrezca recursos de comunicación como chats, foros y conferencias…

Esto se logra gracias al trabajo coordinado de nuestro equipo e-Learning integrado por profesionales en pedagogía, diseño multimedia y docentes con mucha experiencia en las diferentes áreas temáticas de nuestro catálogo.