Sobre nosotros Blog

Sobre nosotros Blog

Concienciar de las distintas tipologías de amenazas en los contextos digitales.

Empoderar al alumnado para responsabilizarse de la autoprotección.

Extender la seguridad a los dispositivos personales.

Desarrollar decálogos y hábitos saludables en las interacciones.

Configurar servicios de seguridad y control de acceso a equipos.

Aprender los derechos y deberes en el uso de datos personales.

Compartir de forma segura datos personales.

Implantar medidas de privacidad de datos.

Implantar sistemas de navegación privados.

Identificar posibles brechas en la trazabilidad y autenticidad de la información/datos que se manejan.

Concienciar de los perjuicios físicos y mentales derivados del uso laboral de las nuevas tecnologías. Descubrir las enfermedades profesionales derivadas del puesto de trabajo. Concienciar de la necesidad de la focalización y reducción del estrés.

Concienciar del impacto medioambiental de las tecnologías. Empoderar al alumnado como parte integrante del cambio y mejoras. Entender parte de la función pública como embajadores de la sostenibilidad medioambiental y energética.

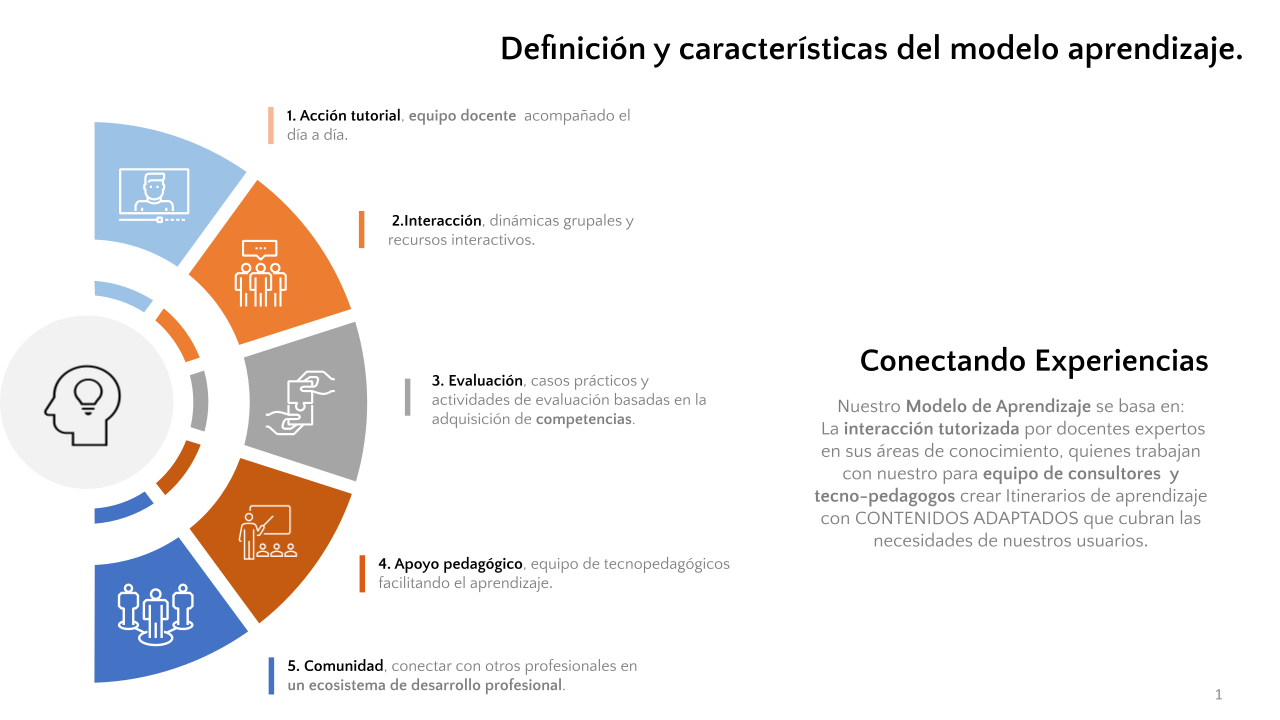

En Criteria creemos que para que la formación e-Learning sea realmente exitosa, tiene que estar basada en contenidos 100% multimedia (imágenes, sonidos, vídeos, etc.) diseñados con criterio pedagógico y soportados en una plataforma que ofrezca recursos de comunicación como chats, foros y conferencias…

Esto se logra gracias al trabajo coordinado de nuestro equipo e-Learning integrado por profesionales en pedagogía, diseño multimedia y docentes con mucha experiencia en las diferentes áreas temáticas de nuestro catálogo.